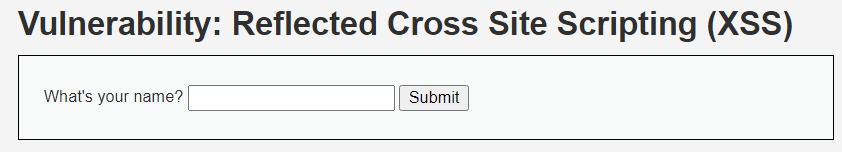

이름을 입력하는 창이 있다.

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Feedback for end user

echo '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';

}

?>구성 코드이다.

이름을 입력하면 Hello 이름이 출력되고 링크에도 포함된다.

코드를 보면 <pre>태그 안에 변수를 가져와서 넣기 때문에 script 태그를 활용할 수 있을 거 같다.

<script>document.write(document.cookie)</script> 이렇게 입력을 해서

쿠키를 얻을 수 있다.

이렇게 url에 script 태그를 삽입해서 얻을 수도 있다.

'웹해킹 > DVWA' 카테고리의 다른 글

| DVWA CSP Bypass(low) 롸업 (0) | 2023.11.11 |

|---|---|

| DVWA XSS(Stored)(low) 롸업 (0) | 2023.11.10 |

| DVWA XSS(DOM)(low) 롸업 (0) | 2023.11.09 |

| DVWA Weak Session IDs(low) 롸업 (0) | 2023.11.08 |

| DVWA Blind SQL Injection(low) 롸업 (0) | 2023.11.08 |