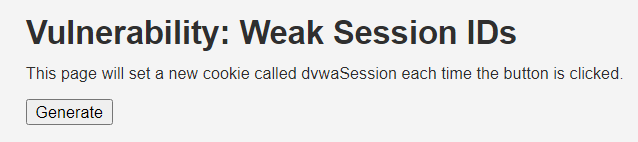

버튼을 클릭하면 새로운 쿠키를 발급해주는 시스템이다.

<?php

$html = "";

if ($_SERVER['REQUEST_METHOD'] == "POST") {

if (!isset ($_SESSION['last_session_id'])) {

$_SESSION['last_session_id'] = 0;

}

$_SESSION['last_session_id']++;

$cookie_value = $_SESSION['last_session_id'];

setcookie("dvwaSession", $cookie_value);

}

?>구성 코드이다.

POST 요청을 보낼 때마다 SESSION['last_session_id']를 1씩 증가시키고

cookie_value를 SESSION['last_session_id']로 설정한다.

그리고 dvwaSession이라는 이름으로 값을 cookie_value로 설정한다.

클릭을 할 때마다 dvwaSession이라는 쿠키의 Value가 1씩 증가하는 것을 확인할 수 있다.

이런 식으로 세션아이디를 마음대로 바꿀 수 있어서 1씩 증가하는 정수로 세션아이디를 만들면

다른 사용자의 세션아이디를 쉽게 사용할 수 있다.

공격을 진행하는 문제는 아닌거 같고 세션아이디를 원하는 대로 조작할 수 있는 취약점을 발견하는 문제인 것 같다.

'웹해킹 > DVWA' 카테고리의 다른 글

| DVWA XSS(Reflected)(low) 롸업 (0) | 2023.11.10 |

|---|---|

| DVWA XSS(DOM)(low) 롸업 (0) | 2023.11.09 |

| DVWA Blind SQL Injection(low) 롸업 (0) | 2023.11.08 |

| DVWA SQL Injection(low) 롸업 (0) | 2023.11.08 |

| DVWA Insecure CAPTCHA(low) 롸업 (0) | 2023.11.07 |