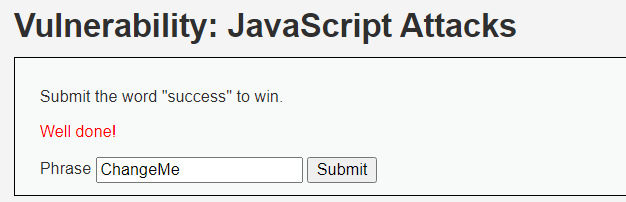

구성 창은 low레벨과 똑같다.

success를 입력하면 invalid token이라고 뜨는 것도 똑같다.

코드에는 두개의 파일이 있는데 low레벨과는 아예 다른것 같다.

php 파일은 그냥 js 파일을 불러오는 거 같고 js 파일에서 token을 검사하는 거 같다.

js 파일을 분석해보면, token값은 phrase에 입력된 값을 이용해 만드는 것 같다.

do_something 함수의 동작 과정을 보면, 그냥 인자로 받은 문자열을 역순으로 뒤집어서 반환한다.

token 값 검사 과정을 보면 do_something 함수 안에 인자로 e+phrase값+XX인데

개발자 도구로 보면 현재 토큰이 XXeMegnahCXX이다.

즉, XX+phrase+XX를 뒤집으면 토큰이 된다.

그래서 토큰 value를 XXsseccusXX로 바꿔주고 success를 입력하면 된다.

성공!

'웹해킹 > DVWA' 카테고리의 다른 글

| DVWA Open HTTP Redirect(medium) 롸업 (0) | 2023.11.18 |

|---|---|

| DVWA Authorisation Bypass(medium) 롸업 (0) | 2023.11.18 |

| DVWA CSP Bypass(medium) 롸업 (0) | 2023.11.17 |

| DVWA XSS(Stored)(medium) 롸업 (0) | 2023.11.17 |

| DVWA XSS(Reflected)(medium) 롸업 (0) | 2023.11.16 |